За два месяца до конца года в 2019 году было зафиксировано исключительное количество крупных инцидентов в области кибербезопасности.

За два месяца до конца года в 2019 году было зафиксировано исключительное количество крупных инцидентов в области кибербезопасности.

Лавина взломов и обнародования данных сотрясает как правительственные учреждения, так и частные компании, и жертвами обычно являются потребители и обычные граждане.

Атака в начале этого лета, нацеленная на уйгурских мусульман и тибетцев в Китае, выявила недостатки в таких системах, как iOS, которые ранее считались непроницаемыми. А атаки вымогателей охватили правительственные учреждения по всей территории США.

Хакеры становятся владельцами все более инновационных методов, которые они используют для доступа к конфиденциальным данным. Во многих случаях новые технологии, только что появившиеся на рынке, являются благом для хакеров, которые извлекают выгоду из непонимания людьми того, как эти технологии работают, а также из-за необнаруженных дыр в безопасности новых систем.

В свою очередь, эксперты по кибербезопасности выделяют некоторые технологии, которые многократно использовались хакерами, призывая к повышению осведомленности об их уязвимости для злоумышленников.

Вот семь новых технологий, которые представляют угрозу современной кибербезопасности.

Генерируемые ИИ искусственные аудио и видео могут помочь хакерам обмануть людей.

Технология глубоких подделок "Deepfake", которая позволяет людям манипулировать видео и аудио таким образом, который выглядит очень реалистично, в последние годы делает огромные прорывы. Действительно, любой, кто знаком с фильтрами с изменением лица в Snapchat или Instagram, был свидетелем элементарной версии технологии Deepfake так сказать из первых рук.

По мере того как глубокие подделки становятся все более изощренными и их трудно отличить от реальных вещей, эксперты по кибербезопасности беспокоятся о том, что хакеры могут использовать эту технологию для фишинг-мошенничества, при этом хакеры изображают из себя кого-то другого, чтобы заставить жертв передать личную информацию.

Некоторые компании работают над программным обеспечением, основанным на искусственном интеллекте(ИИ), для обнаружения подделок, но эти усилия все еще находятся на ранних стадиях разработки.

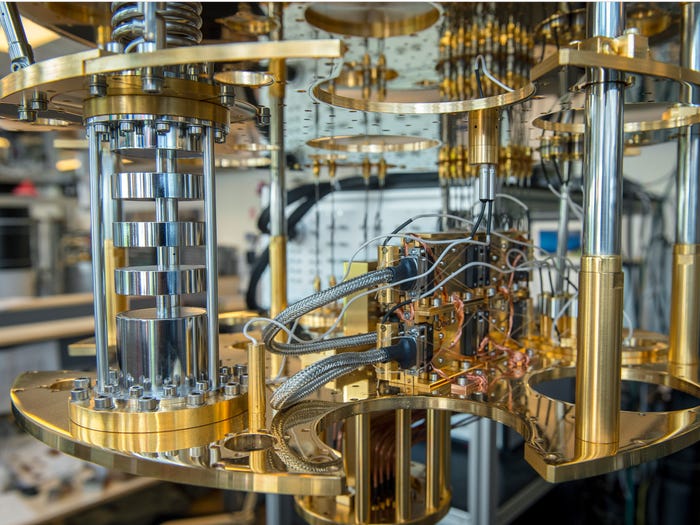

Квантовые вычисления могут легко взломать шифрование.

В октябре Google объявил, что достиг «квантового превосходства», то есть построил функционирующий квантовый компьютер - подвиг, который теоретизировался, но никогда не был ни кем достигнут. Это объявление стало важной вехой в этой области, но технология все еще зарождается и пока не имеет большого практического применения.

Тем не менее, объявление вызвало непосредственную обеспокоенность у наблюдателей за безопасностью, которые утверждают, что квантовые компьютеры - которые направляют аберрантные явления из квантовой физики в вычислительную мощность - могут легко сломать шифрование, используемое в настоящее время в продуктах, которые считаются герметичными, таких как блокчейн или транзакции по кредитным картам.

Хотя квантовые компьютеры еще не использовались для этой цели хакерами, эксперты опасаются, что технология может продолжать развиваться в ближайшие годы, угрожая зашифрованным наборам данных, которые такие организации, как банки, защищают уже десятилетиями.

Сети 5G принесут более высокие скорости и множество новых уязвимостей.

5G начинает развертываться как беспроводная сеть следующего поколения, обещая более быстрый беспроводной Интернет с пропускной способностью для поддержки большего количества устройств.

Но наблюдатели безопасности предупреждают, что переход на 5G может дать хакерам новые возможности для целевых систем, которые используют сеть. Повышенная скорость может сделать устройства 5G более восприимчивыми к атакам DDoS, которые нацелены на переполнение серверов жертв трафиком, чтобы перегружать и отключать их, по данным Security Boulevard.

«Интернет вещей» создает новые угрозы для инфраструктуры безопасности.

«Интернет вещей»(IoT), или сети, специально созданные для связи подключенных к Интернету устройств, в настоящее время широко используется в различных отраслях.

Однако по мере того, как эта технология становится все более распространенной, хакеры все чаще находят уязвимости в сетях IoT и используют их для компрометации операций компаний. В одном громком примере хакеры взломали сеть, используемую судоходными судами Verizon, и смогли отследить, куда компания отправляла свой самый ценный груз.

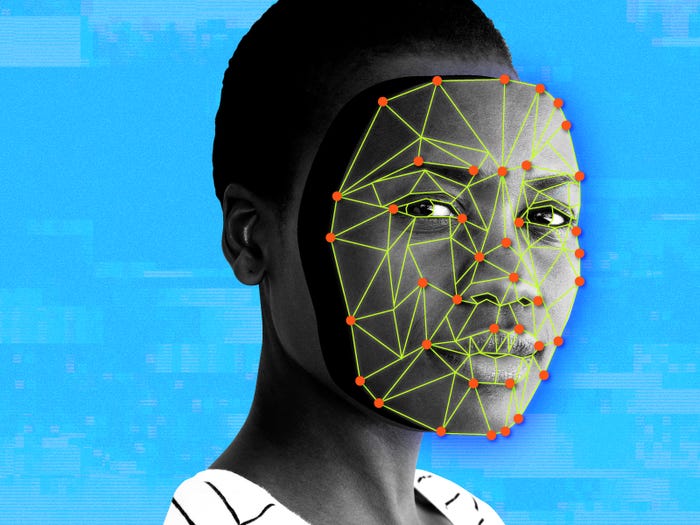

Хакеры используют искусственный интеллект, чтобы перехитрить системы кибербезопасности.

Поскольку искусственный интеллект делает скачок вперед в изощренности и универсальности, хакеры уже используют его для обхода средств защиты от кибербезопасности. Хакеры могут использовать программы на основе ИИ для быстрого сканирования сетей, чтобы найти слабые места, или предиктивные текстовые функции, чтобы олицетворять инсайдеров и обманывать цели в передаче конфиденциальной информации.

«Мы предполагаем, что будет время, когда злоумышленники будут использовать машинное обучение и искусственный интеллект как часть атаки. Мы уже видели первые признаки этого», - сказала Wall Street Journal Николь Иган, генеральный директор компании по кибербезопасности Darktrace.

По мере того как компании передают высокотехнологичные функции сторонним организациям, атаки на цепочки поставок распространяются все чаще.

Растущее число недавних взломов данных произошло в результате взломов «цепочки поставок», которые привели к проникновению в программное обеспечение компании, которое, в свою очередь, распространяется среди клиентов.

Эта тенденция является результатом растущего числа компаний и агентств, предоставляющих услуги сторонним организациям, что расширяет круг потенциальных жертв для хакеров. Согласно недавнему отчету компании Aon по кибербезопасности, число целей, которые потенциально уязвимы для взломов цепочки поставок, растет в геометрической прогрессии.

Все больше операционных функций переходит в Онлайн, что является хорошей новостью для хакеров.

Компании и правительственные учреждения максимально увеличивают количество операций, которые используют подключение к Интернету, что зависит от эффективности, которую и приносит Интернет.

Но это приводит к затратам на безопасность - с более широким подключением к Интернету «поверхность атаки», уязвимая для хаков, становится шире, что снижает защиту организации, согласно отчету Aon. Если хакеры скомпрометируют один из аспектов организации, подключенных к Интернету, им будет легко взломать другие устройства в сети.

Трамп пообещал Европе не идти на уступки России без Украины

05.08.2025 12:11

05.08.2025 12:11Пластиковое загрязнение несет ущерб в 1,5 трлн долларов в год

20.07.2025 05:44

20.07.2025 05:44Что такое "взгляд поколения Z"?

16.07.2025 17:21

16.07.2025 17:21Феномен Лабубу в мире игрушек

11.06.2025 15:05

11.06.2025 15:05ЕС усиливает давление: новый пакет санкций против России

23.05.2025 15:29

23.05.2025 15:29Трамп грозит 50% пошлинами для ЕС и штрафами Apple за производство в Азии

Наука

НаукаПочему раны у людей заживают так медленно?

Политика

ПолитикаНеприкосновенная территория: почему из посольства нельзя арестовать человека

Китай

КитайБрачный кризис в Китае

История

ИсторияПочему в одних странах неделя начинается с понедельника, а в других — с воскресенья?

Бизнес

БизнесПять богатейших людей планеты на пути к триллионному состоянию

Дональд Трамп

Дональд ТрампСША на пути к олигархии? Инаугурация Трампа и влияние миллиардеров